Begriffsdefinition E-Assessment

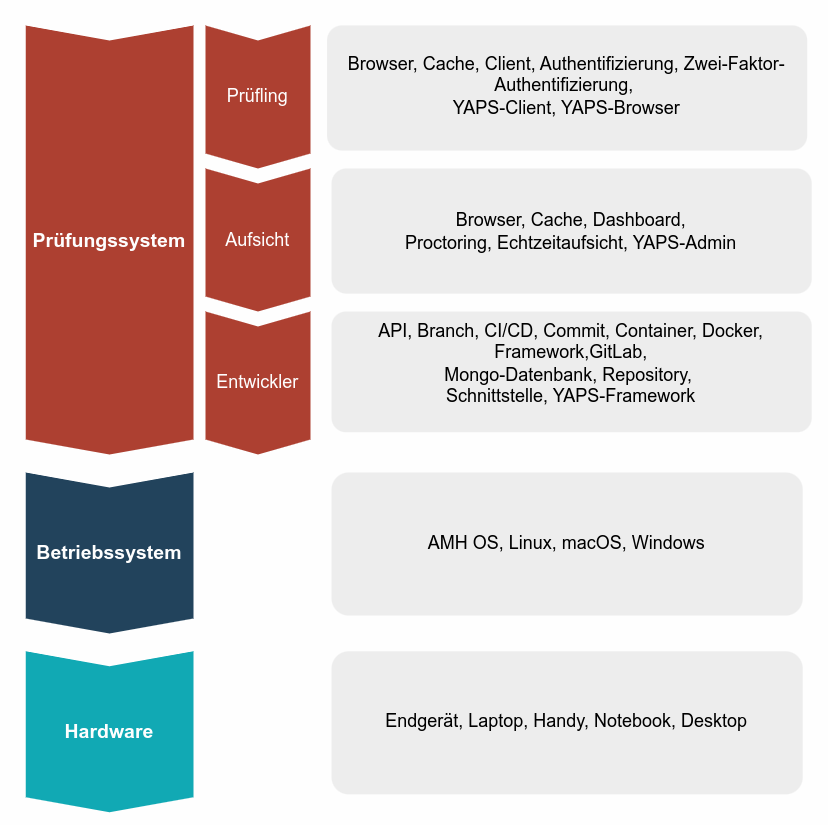

Auf dieser Seite möchten wir die wichtigsten Begriffe aus dem Bereich E-Assessment und dem elektronischen Prüfen mit YAPS erläutern und eine Übersicht über die Struktur von E-Assessment Lösungen bieten.

API

Eine API (Application Programming Interface) ist eine Schnittstelle, die es erlaubt, dass verschiedene Systeme miteinander kommunizieren können, um Daten auszutauschen oder Funktionen wechselseitig auszulösen.

Eine API ist wie eine Brücke, die es Entwicklern ermöglicht, auf die Funktionalität eines anderen Programms oder Dienstes zuzugreifen, ohne den Quellcode selbst ändern zu müssen. Eine API definiert die Regeln und Protokolle für die Kommunikation zwischen den Anwendungen und erleichtert somit die Integration und Interaktion von Software-Systemen.

Authentifikation / Authentifizierung

Authentifizierung in einem IT-System ist der Prozess der Überprüfung der Identität eines Benutzers oder einer Anwendung, die versucht, auf das System zuzugreifen. Der Zweck der Authentifizierung besteht darin, sicherzustellen, dass nur autorisierte Benutzer und Anwendungen auf das System zugreifen können.

Die Authentifizierung erfolgt normalerweise durch die Überprüfung von Benutzeranmeldeinformationen wie Benutzername und Passwort oder durch den Einsatz von anderen Methoden wie biometrischen Daten. Wenn die Anmeldeinformationen oder andere Methoden der Authentifizierung korrekt sind, gewährt das System dem Benutzer oder der Anwendung den Zugriff auf die erforderlichen Ressourcen.

Zwei-Faktor-Authentifizierung (2FA)

Zwei-Faktor-Authentifizierung (auch 2FA oder Mehr-Faktor-Authentifizierung genannt) ist eine Methode der Authentifizierung, die eine zusätzliche Sicherheitsebene hinzufügt, um sicherzustellen, dass nur autorisierte Benutzer auf ein IT-System zugreifen können.

Im Gegensatz zur herkömmlichen Ein-Faktor-Authentifizierung, bei der nur Benutzername und Passwort abgefragt werden, erfordert die Zwei-Faktor-Authentifizierung eine zusätzliche Überprüfung der Identität des Benutzers, indem er zusätzliche Informationen oder Faktoren bereitstellt, die nur ihm bekannt sind.

Der zweite Faktor kann eine Vielzahl von Formen annehmen, wie z.B. ein biometrisches Merkmal wie ein Fingerabdruck oder eine Gesichtserkennung, ein physisches Gerät wie ein Smartphone oder ein Token, oder ein Passwort, das per SMS oder E-Mail gesendet wird.

Die Zwei-Faktor-Authentifizierung ist eine effektive Möglichkeit, um die Sicherheit von Benutzerkonten zu erhöhen, da sie es schwerer macht, auf das Konto zuzugreifen, selbst wenn ein Passwort kompromittiert wird. Ein Angreifer müsste zusätzlich zu dem Passwort auch den zweiten Faktor besitzen, um auf das Konto zugreifen zu können.

Backend

Das Backend ist der Teil eines IT-Systems, der sich um die Verarbeitung und Speicherung von Daten kümmert. Es ist der unsichtbare Teil des Systems, der sich im Hintergrund abspielt und normalerweise von den Benutzern nicht direkt wahrgenommen wird.

Das Backend umfasst die Software, Datenbanken und Server, die die Logik und die Funktionen des Systems ausführen. Es sorgt dafür, dass die Informationen von der Benutzeroberfläche gesammelt, gespeichert, verarbeitet und zurückgegeben werden. Das Backend ist auch für die Steuerung von Geschäftsprozessen und die Interaktion mit anderen Systemen verantwortlich.

Zum Beispiel kann das Backend eines E-Assessment-Systems Fragen in einer Datenbank speichern und verwalten. Wenn ein Benutzer dann einen Test durchführt, kann das Backend die Fragen aus der Datenbank abrufen und die Antworten speichern. Es kann auch dafür sorgen, dass die Ergebnisse des Tests verarbeitet und in einem Bericht bereitgestellt werden.

Backup-Management

Backup-Management bezieht sich auf die Verwaltung von Sicherungskopien (Backups) von digitalen Daten und Systemen. Das Ziel des Backup-Managements besteht darin, sicherzustellen, dass wichtige Daten und Systeme im Falle eines Datenverlusts, einer Beschädigung oder eines Ausfalls wiederhergestellt werden können.

Beim Backup-Management werden regelmäßig Sicherungskopien von Daten und Systemen erstellt und an einem sicheren Ort gespeichert, um sicherzustellen, dass sie im Falle eines Notfalls verfügbar sind. Das Backup-Management umfasst auch die Überprüfung und Überwachung von Backup-Prozessen, um sicherzustellen, dass die Daten und Systeme ordnungsgemäß gesichert werden und dass die Backups vollständig und konsistent sind.

Betriebssystem

Ein Betriebssystem ist eine Art von Software, die auf einem Computer oder einem mobilen Gerät installiert wird, um die verschiedenen Hardwarekomponenten wie Prozessor, Speicher und Eingabegeräte zu steuern und zu verwalten. Es stellt auch eine Schnittstelle bereit, über die der Benutzer mit dem Computer oder Gerät interagieren kann, um verschiedene Anwendungen auszuführen oder Dateien zu speichern und zu öffnen. Das Betriebssystem ermöglicht es verschiedenen Anwendungen, miteinander zu kommunizieren und die Ressourcen des Computers effektiv zu nutzen. Es gibt verschiedene Arten von Betriebssystemen, wie z. B. Windows, macOS, Linux und Android, die jeweils für bestimmte Geräte und Zwecke optimiert sind.

Branch

Ein Branch in Git ist eine separate Version des Codes, die von der Hauptversion (dem Master-Branch) abgeleitet wird. Es ist wie eine separate Linie der Entwicklung, an der Änderungen vorgenommen werden können, ohne dass dies Auswirkungen auf andere Branches hat. Dies ermöglicht es, verschiedene Versionen des Codes gleichzeitig zu bearbeiten, ohne dass Änderungen an anderen Versionen des Codes vorgenommen werden müssen. Zum Beispiel können Sie einen neuen Branch erstellen, um eine neue Funktion zu entwickeln, ohne dabei die Hauptversion des Codes zu beeinträchtigen. Sobald Sie die Änderungen abgeschlossen haben, können Sie den Branch in die Hauptversion des Codes (den Master-Branch) integrieren, um die Änderungen zu übernehmen.

Quelle: https://www.atlassian.com/de/git/tutorials/using-branches

Browser

Ein Browser ist ein Programm, das es ermöglicht, im Internet zu surfen und verschiedene Webseiten anzuzeigen.

Es gibt viele verschiedene Arten von Browsern, die alle ähnliche Funktionen haben, aber je nach Vorlieben und Anforderungen unterschiedlich sein können. Hier sind einige Beispiele für Browser:

- Google Chrome: Der am häufigsten verwendete Browser, der von Google entwickelt wurde und für verschiedene Plattformen wie Windows, macOS, Linux, iOS und Android verfügbar ist.

- Mozilla Firefox: Ein Open-Source-Browser, der von der Mozilla Foundation entwickelt wurde und für verschiedene Plattformen verfügbar ist.

- Apple Safari: Ein Browser, der von Apple für seine Betriebssysteme macOS und iOS entwickelt wurde.

- Microsoft Edge: Ein Browser, der von Microsoft entwickelt wurde und für Windows 10 und macOS verfügbar ist. Edge ist bekannt für seine Integration mit Microsoft-Produkten und seine Fähigkeit, Webseiten schneller zu laden als andere Browser.

- Opera: Ein Browser, der von der norwegischen Firma Opera Software entwickelt wurde und für verschiedene Plattformen verfügbar ist.

Cache

Der Cache ist ein temporärer Speicher, der dazu dient, bestimmte Daten zu speichern, damit sie später schneller abgerufen werden können. Wenn eine Webseite besucht wird, speichert der Browser einige der Dateien und Bilder auf dem Computer oder Mobilgerät, damit diese beim nächsten Besuch der Webseite schneller geladen werden können. Dadurch wird verhindert, dass alle Daten jedes Mal erneut heruntergeladen werden müssen, was die Ladezeiten von Webseiten erheblich verbessern kann.

Der Cache wird auch in anderen Anwendungen wie Apps und Betriebssystemen verwendet, um häufig verwendete Daten schneller zugänglich zu machen. In manchen Fällen kann es jedoch erforderlich sein, den Cache zu löschen, um sicherzustellen, dass die aktuellste Version einer Webseite oder Anwendung verwendet wird.

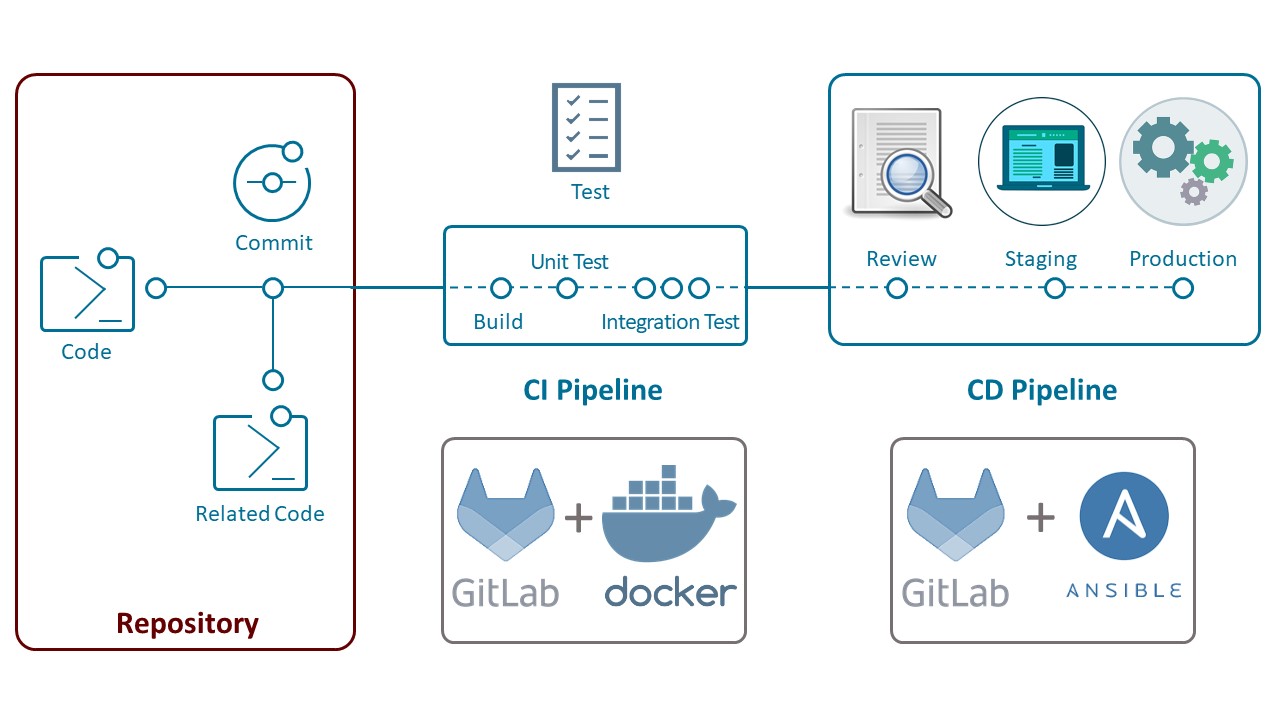

CI/CD

CI/CD steht für Continuous Integration/Continuous Delivery oder Continuous Deployment. Es ist eine Methode in der Softwareentwicklung, die sich darauf konzentriert, die Prozesse der Integration, Bereitstellung und Bereitstellung von Code so automatisiert wie möglich zu gestalten.

Continuous Integration bezieht sich auf den Prozess, bei dem die Code-Änderungen von verschiedenen Entwicklern in ein gemeinsames Repository integriert werden, um Konflikte und Fehler frühzeitig zu erkennen und zu beheben.

Continuous Delivery oder Continuous Deployment hingegen bezieht sich auf den Prozess, bei dem der Code nach seiner Integration automatisch auf Produktionsumgebungen bereitgestellt wird, um schnelle und sichere Releases zu gewährleisten.

Das Ziel von CI/CD ist es, die Entwicklung und Bereitstellung von Software so schnell und effizient wie möglich zu gestalten, um eine höhere Qualität der Software sowie schnellere Markteinführungszeiten zu erreichen.

CI/CD in einem Arbeitsablauf von Gitlab und Docker (Eigene Darstellung)

Closed-Book-Prüfungen

Closed-Book-Prüfungen sind Prüfungen, bei denen den Prüfungsteilnehmern der Zugriff auf alle Materialien außer der Prüfung untersagt ist. Dies bedeutet, dass die Teilnehmer keine Bücher, Notizen oder elektronischen Geräte wie Smartphones oder Tablets verwenden dürfen, um bei der Beantwortung der Fragen zu helfen.

Im Gegensatz dazu erlauben Open-Book-Prüfungen den Teilnehmern den Zugriff auf alle Materialien während der Prüfung.

Client

Ein Client ist ein Computerprogramm oder eine Anwendung, die auf einem Gerät wie einem Computer, einem Smartphone oder einem Tablet installiert ist und verwendet wird, um auf einen Server zuzugreifen.

Im Kontext von E-Assessment ist ein Client eine Anwendung, die von einem Benutzer verwendet wird, um auf ein Online-Prüfungssystem zuzugreifen. Dies kann eine webbasierte Anwendung sein, die über einen Webbrowser auf einem Computer, Smartphone oder Tablet ausgeführt wird, oder eine eigenständige Anwendung, die auf dem Gerät des Benutzers installiert ist.

Ein Beispiel für einen E-Assessment-Client ist eine webbasierte Anwendung, die von einem Prüfungsteilnehmer auf einem Computer verwendet wird, um auf eine Prüfung zuzugreifen und sie abzuschließen. Der Client ermöglicht es dem Benutzer, Fragen zu sehen und zu beantworten, seine Antworten zu überprüfen und am Ende seine Ergebnisse zu übermitteln.

Commit

Ein Commit ist ein Befehl in der Softwareentwicklung, der Änderungen an einem Projekt oder einer Datei dauerhaft speichert. Es ist wie das Speichern eines Zwischenstands des Projekts oder der Datei zu einem bestimmten Zeitpunkt, so dass man später darauf zurückgreifen oder Änderungen rückgängig machen kann.

Beim Commit fügt man die Änderungen, die man vorgenommen hat, einem so genannten Repository hinzu. Jeder Commit hat eine eindeutige Kennung und eine Beschreibung, die die Änderungen beschreibt.

Commits ermöglichen es mehreren Entwicklern, an der gleichen Codebasis zu arbeiten und ihre Änderungen effektiv zu verwalten. Sie sind ein wichtiger Bestandteil des Versionskontrollsystems und helfen Entwicklungsteams, effizienter und produktiver zu arbeiten.

Container

Container sind ein Ansatz für die Softwareentwicklung, bei dem eine Anwendung und alle erforderlichen Abhängigkeiten in einer isolierten Umgebung zusammengefasst werden. Diese Umgebung wird als Container bezeichnet, weil sie wie ein geschlossener Behälter funktioniert, der die Anwendung und ihre Abhängigkeiten umschließt und von der Computerumgebung getrennt ist.

Containertechnologien wie Docker sind in der modernen Softwareentwicklung weit verbreitet und bieten eine effiziente Möglichkeit zum Entwickeln, Testen und Bereitstellen von Anwendungen.

Cookie

Cookies sind kleine Dateien, die Websites auf dem Endgerät speichern, wenn man sie besucht. Sie speichern verschiedene Informationen wie Präferenzen, Anmeldedaten und Navigationsverhalten und ermöglichen die Wiederverwendung dieser Informationen bei zukünftigen Besuchen der Website.

Dashboard

Ein Dashboard ist eine Art Übersichtsseite oder Instrumententafel, die verschiedene Informationen und Kennzahlen auf einen Blick zusammenfasst. Es ist ähnlich wie das Armaturenbrett in einem Auto, auf dem man Informationen wie Geschwindigkeit, Kraftstoffstand und Temperatur ablesen kann.

In der IT-Welt wird ein Dashboard oft verwendet, um wichtige Daten und Statistiken zu präsentieren, wie zum Beispiel die Anzahl der Nutzer, die Nutzungsdauer, den Status von verschiedenen Prozessen oder den Fortschritt eines Projekts. Es kann auch interaktive Elemente enthalten, wie z.B. Schaltflächen oder Filter, um die Informationen weiter zu analysieren.

Development and Operations (DevOps)

Development and Operations, abgekürzt DevOps, ist ein Ansatz zur Zusammenarbeit zwischen Entwicklungsteams (Development) und Betriebsteams (Operations) bei der Softwareentwicklung. Es ist ein Ansatz, der darauf abzielt, die Effizienz der Softwareentwicklung zu steigern und die Kommunikation und Zusammenarbeit zwischen Entwicklern und Betriebsteams zu verbessern.

In der Praxis bedeutet dies, dass Entwickler und Betriebsteams eng zusammenarbeiten, um sicherzustellen, dass die entwickelte Software effizient funktioniert und einfach implementiert und betrieben werden kann. DevOps umfasst eine Reihe von Praktiken, darunter Continuous Integration, Continuous Delivery und Continuous Deployment, um sicherzustellen, dass Änderungen an der Software schnell und reibungslos umgesetzt werden können.

Diagnostische Prüfung

Diagnostische Prüfungen stellen eine Wissensabfrage vor dem Lernprozess dar. Dies dient z.B. der Einstufung in bestimmte Kurse oder auch der Eignungsüberprüfung.

Dokumenten-Management-System (DMS)

Ein Dokumenten-Management-System (DMS) ist eine Software-Anwendung, die verwendet wird, um Dokumente zu speichern, zu organisieren, zu verwalten und zu teilen. Ein DMS kann sowohl papierbasierte Dokumente als auch digitale Dateien wie PDFs, Word-Dokumente, Präsentationen, Bilder und E-Mails verwalten.

Ein Beispiel für die Anwendung von DMS im Bereich E-Assessment ist die Verwaltung von Prüfungsunterlagen und -ergebnissen. Eine E-Assessment-Plattform kann ein DMS integrieren, um sicherzustellen, dass alle Prüfungsunterlagen und -ergebnisse sicher gespeichert und organisiert sind. Das DMS kann auch eine Versionierungsfunktion enthalten, um sicherzustellen, dass jeder Prüfer Zugriff auf die neueste Version des Prüfungsdokuments hat.

Es gibt viele DMS-Systeme, die auf dem Markt verfügbar sind, einige Beispiele sind:

- SharePoint von Microsoft

- Google Drive

- Dropbox Business

- IBM FileNet

- Nextcloud

Docker

Docker ist eine offene Software-Plattform, die es Entwicklern und IT-Teams ermöglicht, Anwendungen in virtuellen Containern zu erstellen, zu verwalten und auszuführen.

Quelle: https://docs.docker.com/get-started/overview/

E-Assessment

E-Assessment bezeichnet die Nutzung von elektronischen Medien zur Erstellung, Präsentation, Durchführung und Auswertung

von Leistungsnachweisen. Der Begriff ist dabei breiter gefasst als der einer Prüfung. Die wörtliche Übersetzung aus dem Englischen lautet: Bemessung, Beurteilung, Bewertung, Einschätzung, Festsetzung, Prüfung, Schätzung und Wertung. Es können daher drei Einsatzszenarien unterschieden werden: diagnostische, formative und summative E-Assessments.

Quelle: Ruedel, C. & Mandel, S. (Hrsg.) (2010): E-Assessment – Einsatzszenarien und Erfahrungen an Hochschulen. Münster: Waxmann. S.13f

Echtzeitaufsicht

Funktionalität eines Prüfungssystems, die es einer Aufsichtsperson ermöglicht, den Status der Prüflinge in Echtzeit zu sehen und bestimmte Aktionen durchzuführen. Es ist ähnlich wie die Überwachung von Prüfungen in einem Prüfungsraum, jedoch wird sie über eine Software durchgeführt.

Endgerät

Ein Endgerät ist ein Gerät, das in einem Netzwerk angeschlossen wird und am Ende der Übertragungskette steht. Es ist das Gerät, das von den Benutzern tatsächlich verwendet wird, um auf das Netzwerk und die darin enthaltenen Ressourcen zuzugreifen. Ein Endgerät kann eine Vielzahl von Formen annehmen, wie z.B. ein Desktop-Computer, Laptop, Tablet, Smartphone oder ein spezialisiertes Gerät wie ein Scanner oder eine Maschine in einer Fertigungsanlage. Es wird als “Endgerät” bezeichnet, da es am Ende der Kette steht, und alle Daten und Informationen, die über das Netzwerk übertragen werden, zu diesem Gerät gelangen.

Frontend

Die Begriffe Backend und Frontend stammen aus der Informationstechnik und bedeuten wörtlich übersetzt etwa Unter- bzw. Vorbau oder auch hinteres und vorderes Ende. Das Backend bezeichnet in der Regel den funktionalen Teil eines digitalen Produkts wie beispielsweise Webseiten oder Apps und bezieht sich meist auf Client Server. Während das Frontend näher am Benutzer ist, ist das Backend näher am System. Programmierer arbeiten im Backend, Webdesigner im Frontend. Das Backend stellt dabei den administrativen Teil dar. Hier werden wichtige Einstellungen vorgenommen, Schnittstellen zu Drittprogrammen genutzt oder auch Datenbanken hinterlegt und gepflegt.

Quelle: https://it-service.network/it-lexikon/backend

Firewall

Eine Firewall ist eine Sicherheitslösung, die auf Computern oder in Netzwerken eingesetzt wird, um unbefugte Zugriffe von außen zu blockieren und das System vor möglichen Angriffen zu schützen. Die Firewall überwacht den Datenverkehr zwischen dem Computer oder Netzwerk und dem Internet und entscheidet je nach den festgelegten Regeln und Einstellungen, ob bestimmte Verbindungen zugelassen oder blockiert werden sollen.

Formative Prüfung

Formative Prüfungen werden zur Wissensabfrage während des Lernprozesses eingesetzt. Die Rückmeldung zum Lernfortschritt durch Lehrende, Tutoren oder auch Kommilitonen im Kursverlauf dient der Lenkung und Lernunterstützung der Studierenden.

Framework

Ein Framework ist wie eine Art Baukasten für Entwickler, der bereits fertige Konzepte, Strukturen, Regeln und Funktionen für die Entwicklung von Softwareanwendungen enthält. Es vereinfacht und beschleunigt die Entwicklung, da es bewährte Lösungen und Best Practices für spezifische Anforderungen enthält und Entwicklern ermöglicht, sich auf die Umsetzung der Anwendungslogik zu konzentrieren. Frameworks werden häufig für die Entwicklung von Webanwendungen, mobilen Anwendungen, Desktop-Software und anderen Arten von Softwareprojekten verwendet, da sie wie ein Werkzeugkasten fungieren, der bereits fertige Bausteine für die Entwicklung von Software-Anwendungen enthält.

Lockdown-Browser

Lockdown-Browser sind spezielle Webbrowser, die dazu entwickelt wurden, während des Ablegens einer Prüfung den Zugriff auf bestimmte Webseiten im Internet oder auf explizit vorgesehene Anwendungen zu beschränken.

Sie bieten u. a. folgende Einstellungsmöglichkeiten, um den Prüfungsverlauf sicherer zu gestalten:

- Startseite: Es kann eine Homepage (URL) festgelegt werden, auf die automatisch weitergeleitet wird, sobald die Prüflinge den Browser starten.

- Zugriffsbeschränkungen: Der Zugriff kann auf bestimmte Webseiten (URL-Adressen) beschränkt werden.

- Fensterverwaltung: Durch Verwendung des „Vollbildmodus“ kann sichergestellt werden, dass die Prüflinge keine weiteren Anwendungen öffnen können.

- Tastenkombinationen: Bestimmte Tastenkombinationen oder Tastaturbefehle können blockiert werden, um unerwünschte Funktionen zu verhindern, die evtl. zur Manipulation der Prüfung verwendet werden könnten. Beispielsweise lassen sich folgende Funktionen deaktivieren: Kopieren und Einfügen, Rechtsklick-Menüoptionen, Tastenkombinationen (Shortcuts), Funktionstasten und die Aufgabenumschaltfunktion.

- Zusätzliche Sicherheitsfunktionen: Sie können weitere Funktionen bieten, wie beispielsweise Schutz vor Malware und Viren sowie Firewall-Funktionen.

Typische Beispiele für Lockdown-Browser sind:

- Safe Exam Browser der ETH Zürich

- YAPS-Browser der TU Hamburg

- Respondus LockDown Browser

- Secure Browser von LPLUS

- OpenKiosk Webbrowser (Open Source)

MacOS

Das Betriebssystem macOS, früher Mac OS X und OS X, ist das Betriebssystem des Hard- und Software-Unternehmens Apple für Laptop- und Desktop-Computer.

Mongo-Datenbank

MongoDB ist eine NoSQL-Datenbank, die zur Speicherung, Abfrage und Verwaltung von Daten verwendet wird. MongoDB speichert Daten in JavaScript-ähnlichen Objekten, die als Dokumente bezeichnet werden. Im Gegensatz zu SQL-Tabellen gibt es in MongoDB keine strukturellen Beschränkungen für die Daten, die du speichern kannst. Datenschemata werden nicht erzwungen. Diese Dokumente können miteinander verknüpft werden, um komplexe Datensätze zu bilden. MongoDB ist besonders für Anwendungen geeignet, die eine flexible Skalierung erfordern und eine hohe Performance benötigen. Es unterstützt auch das Speichern von großen Dateien wie Bildern, Audio- und Videodateien.

Online-Proctoring

Online-Proctoring ist eine Methode zur Überwachung von Online-Prüfungen, bei der ein Proctor den Test von einem Remote-Standort aus überwacht, um sicherzustellen, dass die Prüfung von der tatsächlichen Kandidatin oder dem tatsächlichen Kandidaten durchgeführt wird und dass keine unbefugten Hilfsmittel verwendet werden.

Open-Book-Prüfung

Unter Open-Book-Prüfungen versteht man Prüfungen, bei denen die Prüflinge in der Prüfungssituation Materialien wie Bücher und Aufzeichnungen verwenden dürfen.

Plug-in

Ein Plugin ist eine Softwarekomponente, die in eine bestehende Anwendungssoftware integriert werden kann, um deren Funktionalität zu erweitern oder zu optimieren. Plugins werden in der Regel von Drittanbietern entwickelt und können z. B. ein zusätzliches Werkzeug, eine Funktion oder einen Dienst in die Anwendungssoftware integrieren.

Proctoring

Proctoring ist ein anderes Wort für Prüfungsaufsicht. Bei Online-Prüfungen wird es Online- oder Live-Proctoring genannt.

Prüfungsanwendung

Eine Prüfungsanwendung ist eine spezialisierte Softwareanwendung, die entwickelt wurde, um eine bestimmte Art von Prüfung durchzuführen. Eine solche Anwendung kann beispielsweise für die Durchführung von Computer-basierten Tests, Online-Prüfungen oder anderen Arten von Prüfungen eingesetzt werden.

Prüfungssoftware

Prüfungssoftware ist ein allgemeinerer Begriff, der sich auf jede Art von Software bezieht, die bei der Bereitstellung und Durchführung von Prüfungen verwendet wird. Dabei kann es sich um eine Prüfungsanwendung handeln, aber auch um andere Arten von Software, die bei der Durchführung von Prüfungen eingesetzt werden, wie z. B. Lernmanagementsysteme, Online-Plattformen oder spezielle Tools zur Bewertung von Prüfungsergebnissen.

Prüfungssystem

Ein Prüfungssystem ist ein umfassenderer Begriff, der sich auf ein System bezieht, das alle Aspekte der Prüfung abdeckt, einschließlich der Verwaltung der Prüfungen, der Überwachung der Prüfungskandidaten, der Bewertung der Prüfungsergebnisse und der Berichterstattung. Ein solches System kann sowohl Hardware- als auch Softwarekomponenten umfassen, z. B. Prüfungsserver, Überwachungskameras und spezielle Prüfungssoftware.

Prüfungsumgebung

Eine Prüfungsumgebung im Kontext von elektronischen Prüfungen umfasst technische, administrative und organisatorische Maßnahmen, die erforderlich sind, um die Durchführung von Prüfungen auf elektronischem Wege zu ermöglichen. Diese Umgebung kann verschiedene Komponenten enthalten, darunter:

- Prüfungssoftware: Die Software, die für die Erstellung, Durchführung und Bewertung von Prüfungsaufgaben eingesetzt wird.

- Hardware: Die technischen Geräte, die für die Durchführung der Prüfung benötigt werden, wie z.B. Computer, Tablets oder Smartphones.

- Netzwerk: Das Netzwerk, das für die Übertragung von Daten und die Interaktion zwischen den Prüfungsteilnehmenden und der Prüfungssoftware verwendet wird.

- Sicherheitsmaßnahmen: Die Maßnahmen, die ergriffen werden, um die Integrität, Vertraulichkeit und Verfügbarkeit der Prüfungsaufgaben und -ergebnisse zu gewährleisten, wie z.B. Verschlüsselung, Firewalls und Zugriffskontrollen.

- Administratives Personal: Das Personal, das für die Verwaltung der Prüfungsumgebung und die Unterstützung der Prüfungsteilnehmenden verantwortlich ist, wie z.B. IT-Support und Prüfungsaufsichtspersonal.

Für die AMH beispielsweise stellen die AMH-Laptops (Hardware) und das YAPS-Prüfungssystem (Software) eine sichere Prüfungsumgebung bereit, die durch Aufsichtspersonen überwacht und durch das AMH-Support-Team unterstützt wird.

Sichere Prüfungsumgebung

Eine sichere Prüfungsumgebung für digitale Prüfungen bezieht sich auf eine Umgebung, in der ein Prüfling eine Prüfung ablegen kann, ohne durch äußere Faktoren beeinflusst oder abgelenkt zu werden, und in der gleichzeitig gewährleistet wird, dass die Prüfung regelkonformen, (datenschutz-) rechtlich sicher und fair durchgeführt wird. Zu den Faktoren, die zu einer sicheren Prüfungsumgebung beitragen, gehören eine stabile und zuverlässige Internetverbindung, ein ausreichender Schutz vor Täuschung und Abschreiben, eine angemessene Überwachung durch Prüfende oder Aufsichtspersonen sowie geeignete Technologien.

Summative Prüfung

Bei einer summativen Prüfung handelt es sich um eine Wissensabfrage nach dem Lernprozess. In der Regel werden hierunter die klassischen Abschlussprüfungen verstanden. Eine Notengebung durch den Lehrenden ist dabei erforderlich.

Randomisierung

Randomisierung im Kontext von Prüfungen bezieht sich auf die Verwendung eines Verfahrens, um die Auswahl von Fragen oder Aufgaben für eine Prüfung zufällig zu gestalten. Dies bedeutet, dass jeder Prüfungsteilnehmer eine unterschiedliche Version der Prüfung erhält, wobei die Fragen oder Aufgaben in einer zufälligen Reihenfolge gestellt werden.

Remote-Proctoring

Remote-Proctoring bezeichnet die Überwachung von Prüfungen außerhalb eines physischen Prüfungszentrums, oft online. Dabei werden Technologien wie Webcams, Mikrofone und spezielle Software eingesetzt, um sicherzustellen, dass Prüfungsteilnehmer keine unzulässigen Aktivitäten während des Tests ausführen. Remote-Proctoring-Systeme können in Echtzeit oder mit aufgezeichneten Videos arbeiten und verschiedene Überwachungsmethoden anwenden, darunter Gesichtserkennungssoftware, Überwachung der Tastaturaktivitäten und der Augenbewegungen des Teilnehmers.

Repository

Ein Repository ist eine Art Datenspeicher, in dem verschiedene Arten von Dateien, wie beispielsweise Textdokumente, Bilder oder Code, gespeichert werden können. Es kann als eine Art zentraler Ort betrachtet werden, an dem diese Dateien gesammelt, verwaltet und gemeinsam genutzt werden können. Ein Repository kann für verschiedene Zwecke verwendet werden, wie beispielsweise für die Zusammenarbeit an einem Projekt oder für die Speicherung von Ressourcen für ein bestimmtes Thema oder Fachgebiet.

In der Softwareentwicklung wird ein Repository als zentraler Speicherort für den Quellcode, die Dokumentation und andere wichtige Ressourcen genutzt. Entwickler können Änderungen am Quellcode vornehmen, neue Funktionen hinzufügen und Fehler beheben, während sie sicherstellen, dass alle Teammitglieder auf dem neuesten Stand sind und es keine Konflikte oder Duplikate gibt.

Schnittstelle

Im Kontext der Softwareentwicklung bezieht sich eine Schnittstelle auf die spezifischen Regeln, Protokolle und Methoden, die es ermöglichen, dass zwei verschiedene Softwarekomponenten miteinander interagieren können. Eine Schnittstelle definiert also die Art und Weise, wie verschiedene Komponenten miteinander kommunizieren können, unabhängig davon, wie sie intern arbeiten oder programmiert wurden

Server

Ein Server ist ein Computerprogramm oder eine Hardware, die Anfragen von anderen Programmen oder Computern im Netzwerk empfängt und darauf reagiert.

n Bezug auf Prüfungen kann ein Server verwendet werden, um Prüfungsfragen und -antworten zu speichern, sowie um Prüfungsergebnisse zu sammeln und zu verarbeiten. Die Prüfungssoftware kann auf dem Server installiert und ausgeführt werden, so dass die Prüfungsteilnehmer über das Internet auf die Prüfung zugreifen können.

Identitätsverifizierung

Im Zusammenhang mit Prüfungen bedeutet Identitätsverifizierung den Prozess der Überprüfung der Identität eines Prüfungsteilnehmers, um sicherzustellen, dass die Person, die die Prüfung ablegt, auch tatsächlich die ist, für die sie sich ausgibt. Dies wird normalerweise durch die Überprüfung von Ausweisdokumenten oder anderen Identifikationsmerkmalen durchgeführt. Identitätsverifizierung ist ein wichtiger Bestandteil des Prüfungsprozesses, um sicherzustellen, dass die Ergebnisse der Prüfung fair und genau sind.

VPN

Ein VPN, auch virtuelles privates Netzwerk genannt, ist eine Technologie, die eine sichere Verbindung zwischen einem Gerät und einem Netzwerk ermöglicht, indem die Internetverbindung verschlüsselt und anonymisiert wird. Bei einer Internetverbindung über ein VPN wird die IP-Adresse verborgen und die Verbindung über den VPN-Server geleitet, was den Nutzer schützt und ihm ein gewisses Maß an Anonymität bietet. Ein VPN wird häufig von Unternehmen genutzt, um ihren Mitarbeitern eine sichere Verbindung zum Firmennetzwerk zu ermöglichen. Aber auch Privatpersonen nutzen es, um ihre Online-Privatsphäre zu schützen und auf Inhalte zuzugreifen, die in ihrem Land möglicherweise eingeschränkt sind.

Datentunnel/Tunnel

Ein Datentunnel ist eine Methode zur Übertragung von Daten von einem Ort zu einem anderen, indem sie über eine sichere Verbindung gesendet werden. Es handelt sich im Wesentlichen um eine Art “digitalen Tunnel”, durch den die Daten fließen und vor unerwünschten äußeren Einflüssen geschützt sind. Der Datentunnel ermöglicht die sichere und private Übertragung von Daten von einem Netz zum anderen, ohne dass Dritte darauf zugreifen können. Eine häufig verwendete Methode zur Realisierung eines Datentunnels ist die Verwendung eines Virtual Private Network (VPN).

Web-Server

Server, der speziell zur Nutzung von Funktionen im Internet dient. Ein Web-Server bereitet Inhalte von Webseiten auf und stellt diese via Browser einem oder mehreren Nutzern zur Verfügung

Quelle: http://www.it-glossar.de/

YAPS-Admin-Panel

Das YAPS-Admin-Panel ermöglicht es Prüfenden, ihre Prüfungen zu verwalten, indem sie beispielsweise Aufsichtspersonen hinzufügen, die Prüfung starten, Bewertungen durchführen und Ergebnisse archivieren können. Das Admin-Panel bietet auch die Möglichkeit, die Prüfungen in Echtzeit zu überwachen, sowohl für Admins als auch für Aufsichtspersonen.

YAPS-Browser

Ein Chromium-basierter Webbrowser, der eine sichere Prüfumgebung ermöglicht.

YAPS-Client

Das Frontend des YAPS-Prüfungssystem aus der Sicht des Prüflings. Im YAPS-Client können sich die Prüflinge mit ihrer Hochschulkennung anmelden und an einer YAPS-Prüfung teilnehmen.

(YAPS)-Prüfungsinstanz

Im YAPS-Prüfungssystem wird der Begriff “Instanz” verwendet, um eine einzige, unabhängige Prüfung zu beschreiben, die über eine eindeutige URL zugänglich ist. Jede Prüfungsinstanz enthält:

- ein Admin-Panel für Prüfende, um die Prüfung zu verwalten und zu überwachen,

- einen Client für Prüflinge, über den sie die Prüfung ablegen können,

- eine MongoDB-Datenbank zur Speicherung von Prüfungsergebnissen.

- Optional kann auch ein Compile-Server vorhanden sein, der zur Ausführung von Programmieraufgaben genutzt wird.

Eine Prüfung kann mehrere Instanzen haben.